L’intégration, la gestion automatique des verrous, le Centre de

Contrôle,... assurent par leur seule existence une grande sécurité

d’utilisation.

Des fonctionnalités spécifiques à la sécurité sont également disponibles.

Droits d’accès :

authentification pour établir la connexion

Le serveur dispose d’un système d’authentification des utilisateurs.

Il vérifie qu’un utilisateur est autorisé à se connecter, et ensuite

qu’il a les droits suffisants pour exécuter ses requêtes: par exemple

droit de supprimer des lignes pour exécuter une requête de

suppression.

Il est possible de restreindre l’accès d’un utilisateur en fonction de

son adresse IP ou d’un nom DNS.

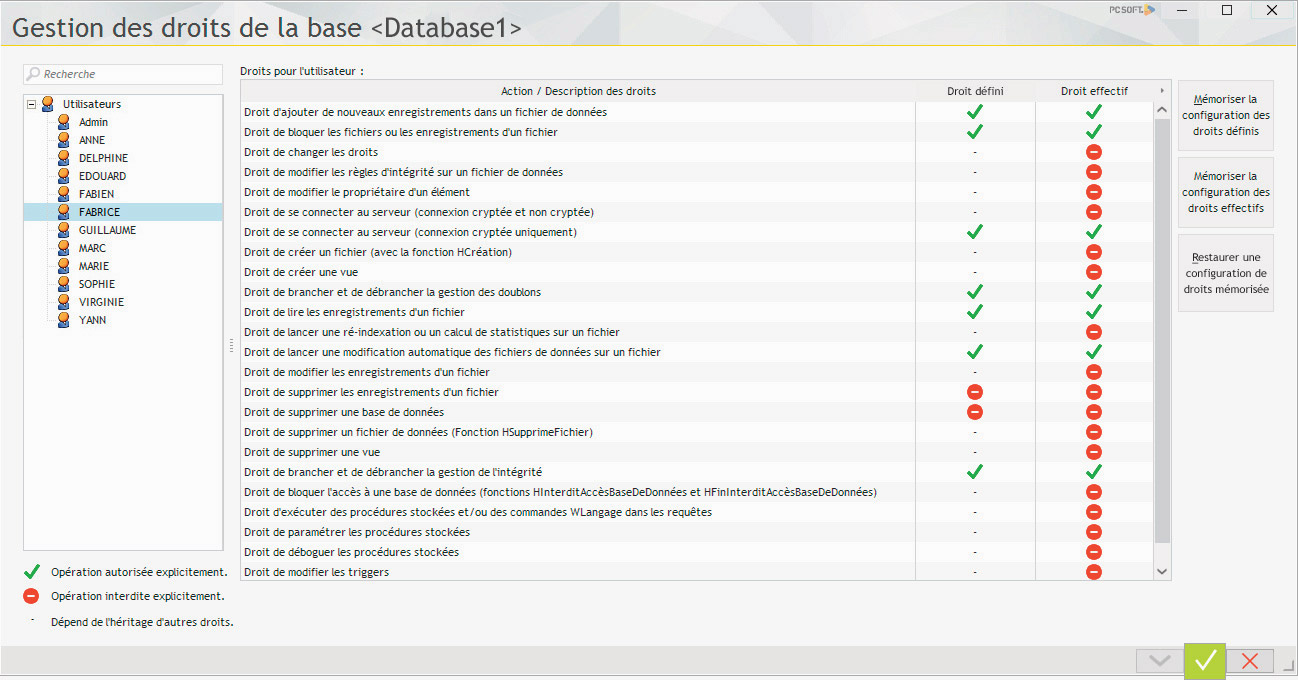

Le réglage des droits est très fin: au niveau du serveur, de la base

de données ou de la table.

Il s’effectue au choix par programmation ou par une interface

conviviale.

Il est possible de définir une période d’expiration des mots de

passe.

Il est possible de définir des groupes d’utilisateurs.

Centre de Contrôle HFSQL : définition des droits |

Au niveau du serveur :

• Droit de supprimer ou ajouter des utilisateurs

ou groupes

• Droit de voir les utilisateurs et les

groupes

• Droit de créer une base de données

• Droit de changer les droits

• Droit d'arrêter le serveur

• Droit de changer son propre mot de

passe

• Droit de déconnecter les postes client

• Droit d'envoyer des messages aux postes

client

• Droit de paramétrer le serveur

• Droit de paramétrer la priorité des utilisateurs

• Droit de réaliser des sauvegardes

• Droit de paramétrer les tâches planifiées

• Droit de consulter les statistiques d'activité

et les logs du serveur

• Droit de définir une réplication de serveurs.

Au niveau d’une base de données :

• Droit d'ajouter de nouvelles lignes dans

une table (fichier de données)

• Droit de bloquer les tables ou les lignes

d’une table

• Droit de changer les droits

• Droit de modifier les règles d'intégrité

sur une table

• Droit de modifier le propriétaire d'un élément

• Droit de se connecter au serveur

(connexion cryptée et non cryptée ou

connexion cryptée uniquement)

• Droit de créer une table par programmation

• Droit de brancher et de débrancher la

gestion des doublons

• Droit de lire les lignes d’une table

• Droit de lancer une ré-indexation ou un

calcul de statistiques

• Droit de lancer une modification automatique

des tables (SDD)

• Droit de modifier les lignes d’une table

• Droit de supprimer les lignes d’une table

• Droit de supprimer une base de données

• Droit de supprimer une table par programmation

• Droit de brancher et de débrancher la

gestion de l'intégrité

• Droit de bloquer l'accès à une base de

données

• Droit d'exécuter des procédures stockées

et/ou des commandes WLangage dans

les requêtes

• Droit de paramétrer les procédures

stockées

• Droit de déboguer les procédures

stockées

• Droit de modifier les triggers

• Droit de réaliser des sauvegardes

Au niveau d’une table :

• Droit d'ajouter de nouvelles lignes dans

une table

• Droit de bloquer les tables ou les lignes

d’une table

• Droit de changer les droits

• Droit de modifier les règles d'intégrité

sur une table

• Droit de modifier le propriétaire d'un élément

• Droit de brancher et de débrancher la

gestion des doublons

• Droit de lire les lignes d’une table

• Droit de lancer une ré-indexation ou un

calcul de statistiques

• Droit de lancer une modification automatique

des tables (SDD)

• Droit de modifier les lignes d’une table

• Droit de supprimer les lignes d’une table

• Droit de supprimer une table par programmation

Injection SQL impossible

L’utilisation du générateur de fenêtres de WINDEV et du générateur

de pages de WEBDEV, par la définition des champs de saisie

qu’il génère automatiquement en fonction du schéma des données,

rend quasiment impossible les attaques par «injection de

code SQL», et ce de manière automatique.

L’utilisation de requêtes SQL créées avec l’éditeur de requêtes apporte

la même sécurité.

Les données que l’utilisateur final saisit sont vérifiées automatiquement,

en temps réel dès la saisie, et ne sont pas transmises à

l’application si elles sont inattendues, erronées ou incohérentes.

Connexions cryptées

La connexion entre le client et le serveur peut être cryptée.

Pour définir un haut niveau de sécurité, il est possible d’interdire

les connexions non cryptées au serveur.

Cryptage des données

L’accès aux données peut être sécurisé,

et les données ellesmêmes

peuvent être

sécurisées.

On peut spécifier que

l’ouverture de la

table nécessite un mot de passe.

Les données elles-mêmes peuvent être cryptées.

Plusieurs modes de cryptage sont gérés:

• Standard sur 128 bits

• RC5 12 boucles sur 128 bits

• RC5 16 boucles sur 128 bits.

Si une personne malveillante se procure un fichier de données

crypté (vol, copie, récupération sur une machine recyclée, sur une

machine perdue,...), elle ne pourra pas l’exploiter.

Détection d’incidents

Lorsque le serveur HFSQL détecte un incident (par exemple un serveur

répliqué inaccessible, ou une tâche planifiée qui déclenche

une erreur), le serveur envoie une notification de cet incident à

une liste d’adresses email spécifiée.

Sommaire de la documentation :

|

|